sqlmap, SQL enjeksiyon (SQL Injection) zafiyetlerini otomatik olarak keşfetmek ve sömürmek (exploit etmek) için kullanılan açık kaynaklı bir penetrasyon testi aracıdır. Güçlü, çok yetenekli ve sızma testlerinde yaygın kullanılan bir araçtır.

SQLmap Ne İşe Yarar:sqlmap, SQL enjeksiyon (SQLi) zafiyetlerini otomatik olarak tespit edip sömürmeye (exploit etmeye) yarayan açık kaynaklı bir penetrasyon testi aracıdır.

- Web uygulamalarındaki SQL enjeksiyonlarını tespit eder.

- Zafiyet tespit edildikten sonra veritabanı bilgilerini çıkarır (veritabanı isimleri, tablolar, sütunlar, veri dökümü).

- Hedef veritabanı üzerinde komut çalıştırma / shell elde etme gibi ileri seviye işlemleri otomatikleştirebilir (yetkiye bağlı).

- Farklı veritabanı türlerini destekler: MySQL, PostgreSQL, MSSQL, Oracle, SQLite vb.

- Farklı enjeksiyon tiplerini ve tekniklerini (blind, error-based, boolean-based, time-based vb.) dener; proxy, tor, hız/risk/level ayarları gibi gelişmiş seçenekleri vardır.

İlk önce kalimizi açıyoruz SQLmap kalimizde yüklü birşekilde gelmektedir. Ekranda gördüğünüz gibi kali linux simgesine tıklıyoruz.Arama çubuğuna gelip SQLmap yazıyoruz. SQlmap üzerine tıkladığımız zaman önümüze hazır bir şekilde gelecektir.

Gelin şimdi kurulumuna geçelim.

İlk önce kali linux açıyoruz. Kalimizi açınca firefoxumuzu açıyoruz. Ardından tarayıcımıza Sqlmapin resmi sitesinizi yazıyoruz.

ADRES:

İçeriklerden Faydalanmak için Üye olmanız Gerekmektedir. Giriş yap veya üye ol.

Grdüğünüz gibi yeşil ve mavi renkli dosyamız var. Herhangi birini indiriyoruz. İndirdiğimiz zaman downloads kısmına gelecektir. Devamına birlikte bakalım.

Kalimizde downloads içine geldi. Sağ taraftaki dosyayı ben rardan çıkardım. Terminalde kolaylık olsun.

Şimdi terminalimize geçelim.

Şimdi terminalimizi açıyoruz.

ls: Komutumuz ile klosörlerimizi görmekteyiz.

cd: Komutumuz ile indirdiğimiz klasörün içine geliyoruz. cd Downloads

ls: Komutumuzu tekrar yazıyoruz. Gördüğünüz gibi NMTD.SQL dosyamızı görmüş olduk.

cd: Komutumuzu tekrar yazıyoruz. NMTD.SQL dosyasının içine giriyoruz.

ls: Komuzumuzu yazıp. Bu sefer içinde ne var diye bakıyoruz.

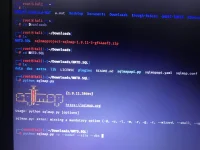

Yukarıda gördüğünüz gibi SQLmap çalıştırılarım.

kod: python sqlmap.py yazıp enter tuşuna bastığımız zaman gördüğünüz gibi SQLmap açılmış olucaktır.

-u: Komutumuz yani web sitenin URL anlamına gelmektedir

--dbs: komutumuz hedef sitenin veri tabanını önümüze getirecektir

sqlmap -u "

İçeriklerden Faydalanmak için Üye olmanız Gerekmektedir. Giriş yap veya üye ol.

-p: komutumuz parametre buradaki parametreyi yazıp enter tuşuna basmak.

Gördüğünüz gibi ekranda bize artist parametresine ait 4 açık olduğunu söylüyor.

Komutumuz yukarıda gördüğünüz gibi yazmıştır.

Hedef dosya ile (Post data) ile SQLmap açığı taraması yaptık.

Bu SQLmap açığı taraması yaptık ancak görselde gördüğünüz gibi bu web sayfası SQLmap açığı olmadığını ve SQLmap karşı güvenli olduğunu söylemektedir.

Tarama / tespit seviyeleri

1:ORTA SEVİYE TARAMA

2:YÜKSEK SEVİYE TARAMA

3:MAXİMUM SEVİYE TARMA

Gelin hepsini tek tek sırayla örnek bir şekilde başlıyalım.

Yaptığımız orta sevilei tarama sonuçları.

Sadece arkadaşlar komutlarımızın sonları farklı yukarıda göreceksiniz.

Taramamızda SQLmap açığını bulduk ve işaretlemiş olduğum yerler payloadlar.

Yüksek seviyeli tarama.

Arkadaşlar yine aynı sonuca vardık.

Son olarak arkadaşlar.

Maxsimum seviye tarama:sqlmap -u "

İçeriklerden Faydalanmak için Üye olmanız Gerekmektedir. Giriş yap veya üye ol.

Buraya kadar yardımcı olduysam ne mutlu bana teşekkürler.

Son düzenleme: